BLOG SEOXAN

Mantente al dia sobre las últimas tendencias en marketing digital y seguridad informática

Categorias

Últimas entradas en el blog

10 claves para un SEO por Voz y Visual

Fecha: 2023-10-29 05:59:49Autor: Alex Rubio

El SEO no es un juego estático; evoluciona constantemente para adaptarse a las nuevas tecnologías y comportamientos del usuario. Dos de las innovaciones que están redefiniendo la búsqueda son el SEO por voz y visual. En este artículo, exploraremos 10 características cruciales que deben considerarse para optimizar tu sitio web para estas formas emergentes de búsqueda.

1. Optimización Móvil

La mayoría de las búsquedas por voz y visual se realizan a través de dispositivos móviles. Asegúrate de que tu sitio web sea responsivo y esté optimizado para móviles.

2. Velocidad de Carga

Una velocidad de carga rápida es crucial para mantener la atención del usuario y mejorar la clasificación en los resultados de búsqueda.

3. Imágenes de Alta Resolución

Utiliza imágenes de alta resolución y asegúrate de que estén bien etiquetadas y categorizadas para facilitar la búsqueda visual.

4. Descripciones Detalladas

Proporciona descripciones detalladas y etiquetas alt para las imágenes, facilitando a los motores de búsqueda entender el contenido visual.

5. Esquema de Marcado

Implementa un esquema de marcado para ayudar a los motores de búsqueda a comprender el contexto de tu contenido.

Es fundamental que los motores de búsqueda comprendan el contenido de tu sitio web para poder clasificarlo correctamente en los resultados de búsqueda. Aquí es donde entra en juego el esquema de marcado, una técnica vital para optimizar tu sitio para las búsquedas visuales y por voz.

El esquema de marcado, también conocido como "Schema Markup" o "Schema.org Markup", es un código semántico que se coloca en tu sitio web para ayudar a los motores de búsqueda a proporcionar resultados más informativos a los usuarios. Cuando se aplica correctamente, este código ayuda a los motores de búsqueda a entender el contexto y el significado de tu contenido, no solo las palabras en la página.

Como implementarlo

Identifica las partes de tu contenido que podrían beneficiarse del esquema de marcado, como artículos, imágenes, videos, reseñas, y productos.

Utiliza herramientas como Google's Structured Data Markup Helper para ayudarte a crear y aplicar el esquema de marcado en tu sitio web.

Aplica tipos de esquema relevantes como Product, Recipe, Article, o Video, según el contenido de tu sitio web.

Incluye propiedades detalladas en tu esquema, como ratings, precios, y disponibilidad, para proporcionar a los motores de búsqueda la información más precisa y detallada posible.

Una vez aplicado el esquema, utiliza herramientas como Google's Structured Data Testing Tool para validar tu marcado y asegurarte de que se ha implementado correctamente.

Monitorea el rendimiento de tu esquema de marcado en las herramientas de análisis web y ajusta según sea necesario para continuar mejorando tu visibilidad en las búsquedas por voz y visual.

6. Contenido Localizado

Para las búsquedas por voz, incluye contenido localizado y optimiza para frases clave locales.

Como implementarlo.

- Palabras Clave Locales: Incluye palabras clave locales en tu contenido, como el nombre de la ciudad o la región, junto con tus palabras clave objetivo.

- Google My Business: Asegúrate de tener una lista actualizada de Google My Business con tu dirección, número de teléfono, y horario de atención.

- Contenido Relevante Localmente: Crea contenido que sea relevante para la comunidad local, como blogs sobre eventos locales, reseñas de lugares locales, o guías de la ciudad.

Razones para el contenido geolocalizado.

- Búsquedas Locales: Las búsquedas locales son comunes, especialmente en dispositivos móviles. Optimizar para búsquedas locales puede aumentar la visibilidad y el tráfico hacia tu sitio.

- Competencia Reducida: A menudo hay menos competencia para las frases clave locales en comparación con las frases clave más genéricas, lo que podría resultar en clasificaciones más altas.

- Conexión Comunitaria: El contenido localizado puede ayudarte a establecer una conexión con la comunidad local y construir una audiencia leal.

- Resultados Personalizados: Los motores de búsqueda están moviéndose hacia la entrega de resultados personalizados basados en la ubicación del usuario, por lo que el contenido localizado puede ayudarte a mantener la relevancia.

- Conversión Mejorada: Las personas que realizan búsquedas locales están a menudo más cerca de la fase de decisión en el embudo de conversión, lo que puede resultar en tasas de conversión más altas.

7. Long Tail Keywords

Las búsquedas por voz tienden a ser más conversacionales, así que incluye long tail keywords y frases que la gente podría usar en conversaciones normales.

8. Optimización de Fragmentos Destacados

Trabaja en la optimización de fragmentos destacados para responder preguntas comunes directamente en los resultados de búsqueda.

Como Implementarlo.

- Identificación de Preguntas Comunes: Identifica preguntas comunes o consultas relacionadas con tu industria o contenido.

- Contenido Formateado: Proporciona respuestas claras y concisas a estas preguntas en un formato fácil de leer, como listas con viñetas, tablas o párrafos cortos.

- Utilización de Subtítulos: Usa subtítulos descriptivos (etiquetas H2, H3, etc.) para organizar tu contenido y ayudar a los motores de búsqueda a entender la estructura de tu página.

- Páginas Bien Optimizadas: Asegúrate de que tu página esté bien optimizada en general para SEO, con una estructura clara, metadatos precisos y un esquema de marcado apropiado.

9. Integración de IA y ML

Utiliza la Inteligencia Artificial y el Machine Learning para analizar y entender cómo los usuarios interactúan con tu sitio a través de búsquedas por voz y visual, y ajusta tu estrategia en consecuencia.

10. Análisis Continuo

Implementa análisis continuos para entender cómo están funcionando tus estrategias de SEO por voz y visual, y esté preparado para ajustar tu enfoque según sea necesario.

Revisión de Parafraseartextos.com: cómo funciona y cómo usarlo

Fecha: 2023-10-27 10:50:31Autor: Charlotte

¿Alguna vez te has encontrado luchando con el desafío de reformular un texto complejo preservando su significado original? Si es así, Parafraseartextos.com puede ser la solución que estabas buscando.

En esta revisión, profundizaremos en el funcionamiento interno de Parafraseartextos.com, explorando cómo funciona esta herramienta en línea y brindándole información invaluable sobre cómo aprovechar al máximo sus capacidades de parafraseo.

Sin duda, si eres un escritor que busca darle nueva vida a tu contenido o un lector que busca comprender textos complejos más fácilmente, únete a nosotros para desentrañar el funcionamiento interno de Parafraseartextos.com y descubre cómo puede simplificar tus necesidades de transformación de texto.

¡Entonces empecemos!

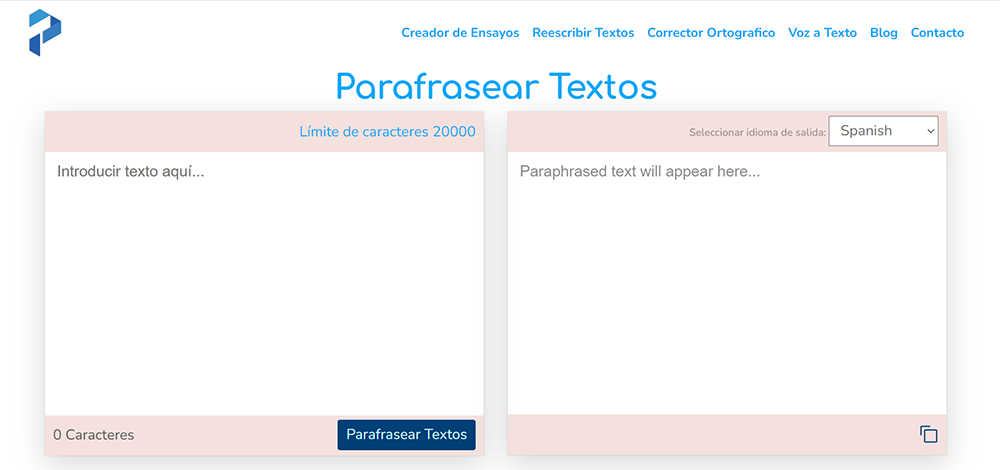

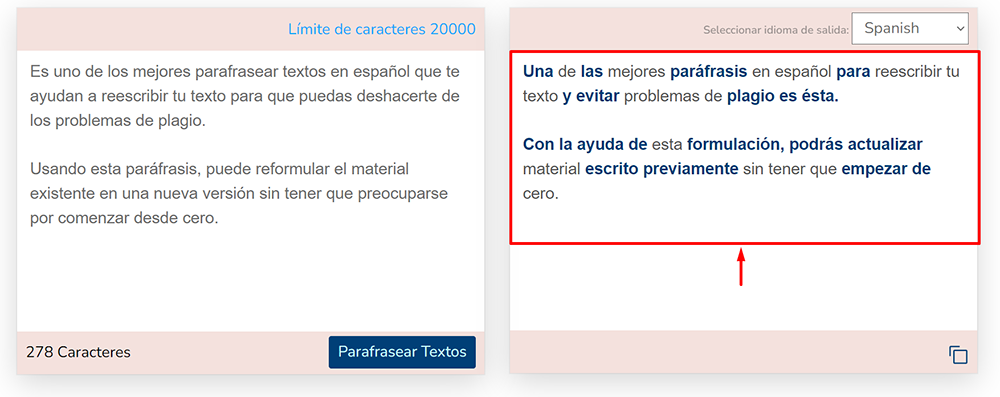

Una descripción general de Parafraseartextos.com

Parafrasear Textos se destaca como una herramienta de parafraseo fácil de usar diseñada para simplificar el proceso de transformación de texto. Lo que lo distingue es su ingenioso uso de sinónimos avanzados, que va más allá de meras sustituciones de palabras.

Esta herramienta tiene una capacidad notable para seleccionar cuidadosamente sinónimos que no sólo se ajusten al contexto sino que también mantengan la integridad estructural y la intención del contenido original.

Ya sea que se esté esforzando por hacer que su escritura sea más atractiva, intentando captar la esencia de documentos complejos o simplemente buscando reformular el contenido para una variedad de propósitos, Parafrasear Textos ofrece una solución confiable y eficiente que puede mejorar significativamente sus esfuerzos de transformación de texto. .

¿Cómo utilizar esta herramienta?

Usar Parafraseartextos.com es un proceso sencillo que puede ayudarte a reformular un texto rápidamente y con facilidad. Aquí hay una guía paso a paso sobre cómo utilizar esta herramienta de manera efectiva:

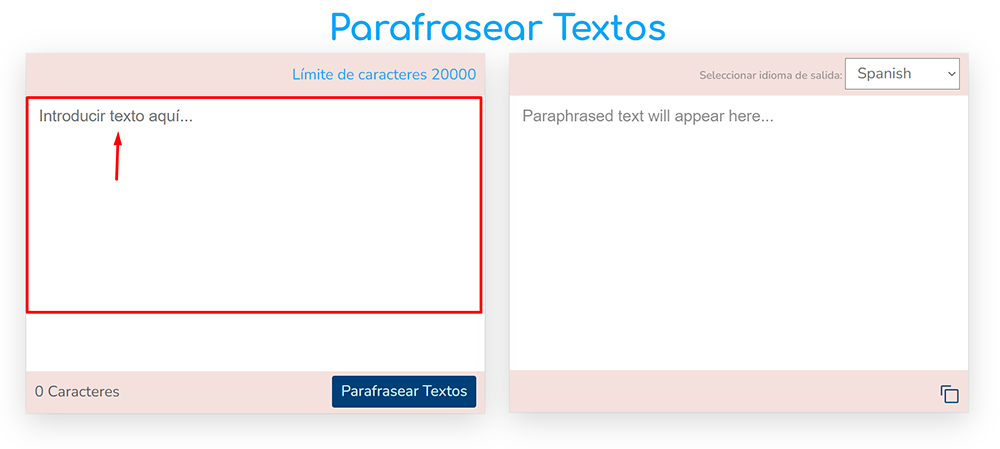

Paso 1: ingrese su texto

Comience navegando a Parafraseartextos.com. En la página de inicio, encontrará un cuadro de entrada donde puede pegar o escribir el texto que desea parafrasear. Esto podría ser cualquier cosa, desde un ensayo, un artículo o cualquier contenido escrito que desee reformular para diversos fines.

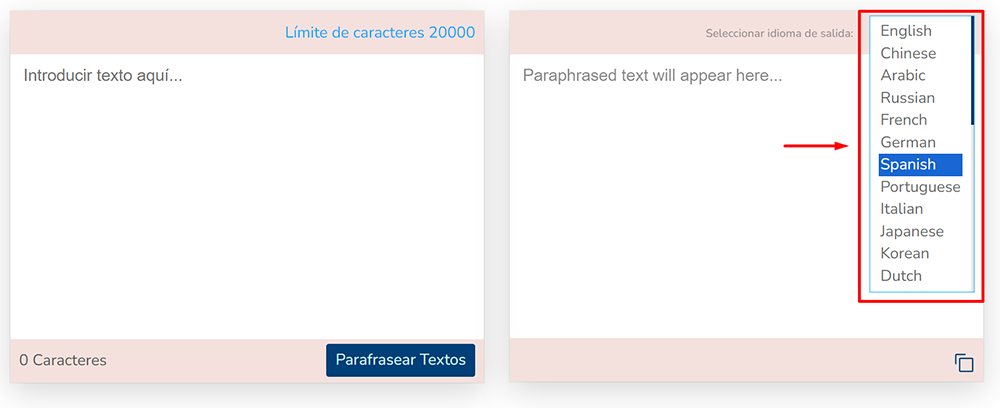

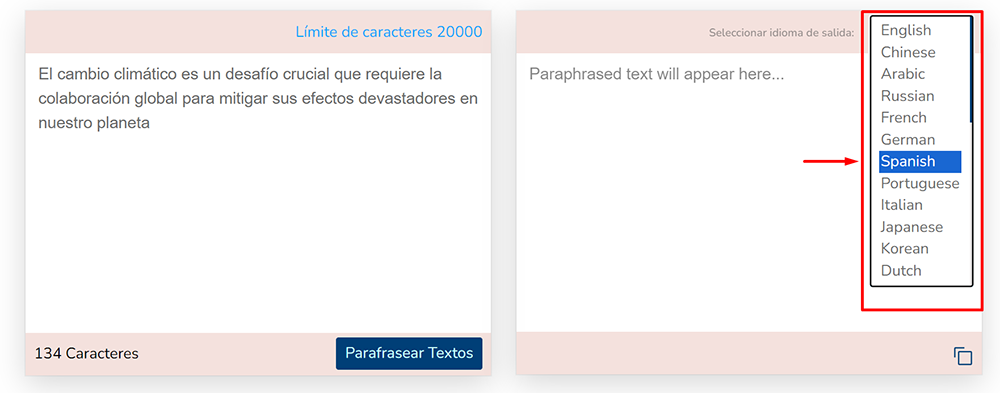

Paso 2: seleccione su idioma

A continuación, aprovecha la lista desplegable proporcionada en la plataforma para elegir el idioma en el que está escrito tu texto original.

Esta característica permite a Parafrasear Textos comprender mejor el contexto de su contenido y garantizar que el resultado parafraseado se alinee perfectamente con el idioma deseado.

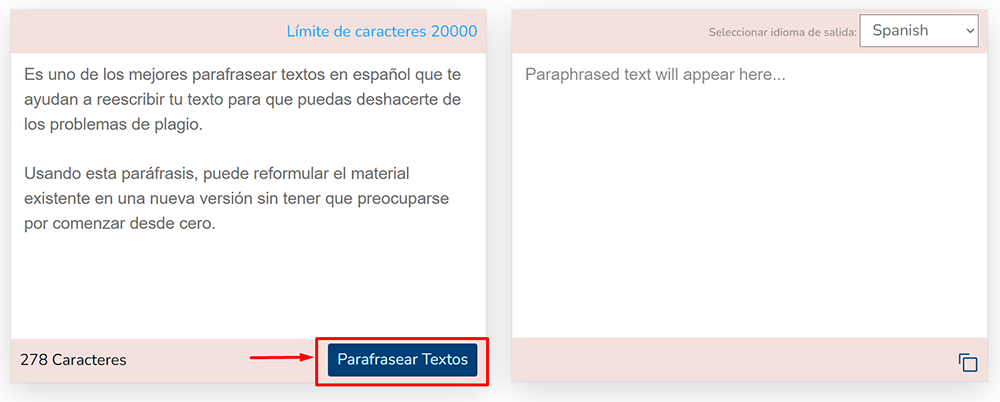

Paso 3: presione el botón Parafrasear texto

Una vez que haya ingresado su texto y elegido el idioma apropiado, simplemente haga clic en el botón "Parafrasear texto". Esta acción hará que la herramienta haga su magia, generando una versión parafraseada de su texto preservando al mismo tiempo la esencia y el significado del contenido original.

En solo estos tres sencillos pasos, puede transformar eficientemente su texto, haciéndolo más atractivo, adecuado para diferentes audiencias o más fácil de entender, todo gracias a las funciones fáciles de usar de Parafraseartextos.com.

Ejemplo práctico

Pongamos un ejemplo práctico para demostrar el uso efectivo de Parafrasear Textos. Comenzaremos con un texto de muestra en español y mostraremos cómo se puede reformular usando esta herramienta en línea, siguiendo estos pasos:

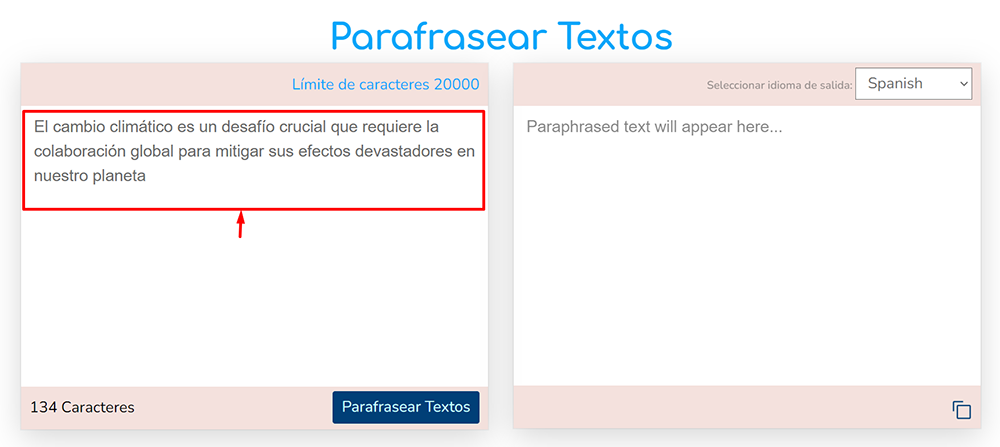

Paso 1: ingrese el texto original

Original Text: "El cambio climático es un desafío crucial que requiere la colaboración global para mitigar sus efectos devastadores en nuestro planeta."

Paso 2: seleccione el idioma

Elige el idioma adecuado, que en este caso es el español.

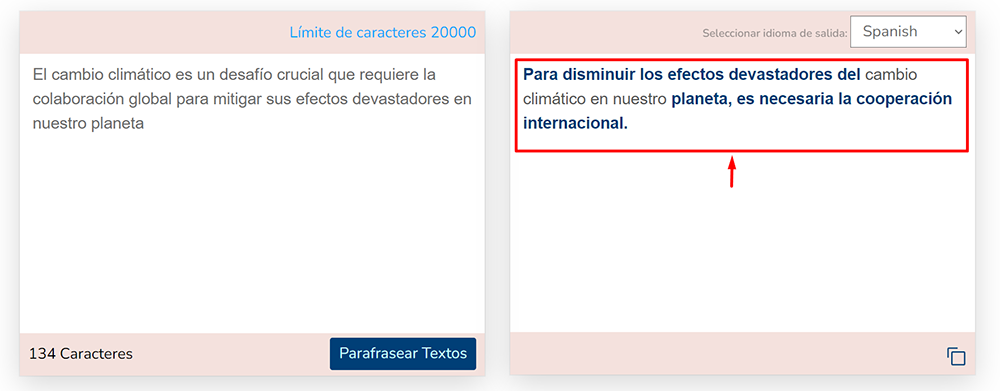

Paso 3: resultado final

Luego de utilizar Parafraseartextos.com, el texto reformulado queda como sigue:

Texto reformulado: "Para disminuir los efectos devastadores del cambio climático en nuestro planeta, es necesaria la cooperación internacional."

En este ejemplo práctico, efectivamente hemos reformulado el texto original usando Parafraseartextos.com. La herramienta ayudó a mantener el mensaje central y al mismo tiempo ofreció una perspectiva nueva y una redacción alternativa. Esto muestra cómo Parafraseartextos.com puede ser un recurso valioso para reformular contenido en varios idiomas, asegurando claridad y legibilidad mientras se preserva la intención original.

¿Por qué Parafraseartextos.com es una buena opción para parafrasear?

Parafraseartextos.com se destaca como una excelente opción para las necesidades de parafraseo debido a su variedad de características notables, lo que la convierte en una herramienta versátil y fácil de usar para la transformación de texto.

1) Reformula 20.000 caracteres

Parafraseartextos.com ofrece la extraordinaria capacidad de reformular hasta 20.000 caracteres de texto de una sola vez. Este generoso límite de caracteres garantiza que los usuarios puedan parafrasear de manera eficiente no solo documentos más cortos sino también ensayos, informes o incluso porciones sustanciales de texto más largos sin la necesidad de una segmentación constante.

Satisface las necesidades de estudiantes, profesionales y creadores de contenido al proporcionar una manera conveniente y eficiente de reformular contenido textual extenso manteniendo la calidad y la coherencia.

2) Múltiples idiomas disponibles

Una de las características destacadas de Parafraseartextos.com es su soporte para múltiples idiomas. No se limita al inglés, sino que abarca una amplia gama de idiomas, lo que permite a los usuarios reformular texto escrito en diferentes contextos lingüísticos.

Esta inclusión la convierte en una herramienta invaluable para usuarios internacionales, hablantes no nativos de inglés o cualquiera que trabaje con contenido multilingüe. Ya sea que necesite reformular un texto en inglés, español, francés, alemán u otros idiomas, Parafraseartextos.com lo tiene cubierto.

3) No se necesita costo

Quizás uno de los aspectos más atractivos de Parafraseartextos.com es que ofrece sus potentes servicios de parafraseo sin coste alguno.

Los usuarios pueden acceder a sus sólidas funciones sin la carga de tarifas de suscripción o cargos ocultos, lo que la convierte en una solución accesible y económica para estudiantes, profesionales e individuos por igual. Esta asequibilidad garantiza que la paráfrasis de calidad esté al alcance de cualquiera que la necesite.

4) Interfaz fácil de usar

Parafraseartextos.com se enorgullece de su interfaz fácil de usar, que simplifica el proceso de paráfrasis para todos los usuarios, independientemente de sus conocimientos tecnológicos.

El diseño intuitivo y la navegación sencilla permiten a los usuarios ingresar rápidamente su texto, elegir el idioma deseado e iniciar el proceso de parafraseo con facilidad.

Este enfoque centrado en el usuario garantiza que las personas con distintos niveles de competencia técnica puedan beneficiarse de las funciones de la herramienta sin complejidad innecesaria.

En resumen, Parafraseartextos.com se destaca por ofrecer una variedad de funciones que satisfacen las diversas necesidades de sus usuarios, incluida la capacidad de manejar cantidades sustanciales de texto, soporte para múltiples idiomas, acceso gratuito y una interfaz fácil de usar. Estas características en conjunto lo convierten en una opción confiable para cualquiera que busque una solución de paráfrasis eficiente y efectiva.

Ventajas de utilizar Parafraseartextos.com

Parafraseartextos.com posee algunas ventajas notables que lo convierten en una excelente opción para sus necesidades de parafraseo.

1) Claridad y legibilidad del texto mejoradas

Parafraseartextos.com se destaca por su capacidad para mejorar la claridad y legibilidad de su contenido. Más allá de un simple reemplazo palabra por palabra, reformula el texto de manera que mantenga el flujo lógico y la coherencia del contenido original.

Esto significa que su texto parafraseado no sólo suena natural sino que también sigue siendo fácil de comprender, lo cual es particularmente valioso para transmitir ideas complejas o hacer que la información sea más accesible a una audiencia más amplia.

2) Eficiencia del tiempo

El tiempo es un recurso precioso y Parafraseartextos.com lo reconoce. Ya sea que sea un estudiante con un trabajo de investigación extenso, un profesional que maneja documentos extensos o un creador de contenido que hace malabarismos con múltiples tareas, esta herramienta reduce significativamente el tiempo y el esfuerzo necesarios para parafrasear.

Su eficiencia le permite concentrarse en otros aspectos de su trabajo y, al mismo tiempo, garantiza que su texto se reformule de manera efectiva.

3) Diversidad lingüística

En el mundo interconectado de hoy, la capacidad de trabajar con contenido en varios idiomas es una clara ventaja. Parafraseartextos.com no te limita a un solo idioma; admite una amplia gama de idiomas.

Esta característica es particularmente valiosa para usuarios internacionales, hablantes no nativos de inglés o cualquier persona que trabaje con contenido multilingüe. Garantiza que su texto parafraseado no sólo sea preciso sino también cultural y lingüísticamente apropiado.

4) Ahorro de costos

Parafraseartextos.com ofrece sus robustos servicios de parafraseo de forma totalmente gratuita. Esta rentabilidad es una ventaja significativa, especialmente para personas y organizaciones con un presupuesto limitado.

Puede lograr contenido parafraseado de alta calidad sin la necesidad de software costoso o el costo de contratar parafraseadores profesionales. Es una solución que ahorra costos y no compromete la calidad.

5) Privacidad y Seguridad

La privacidad y la seguridad son primordiales cuando se trabaja con información confidencial o de propiedad exclusiva. Parafraseartextos.com respeta su privacidad al no requerir que los usuarios se registren ni proporcionen información personal. Su contenido permanece confidencial durante todo el proceso de paráfrasis, lo que garantiza que sus datos estén seguros y protegidos.

La incorporación de Parafraseartextos.com en su proceso de redacción y creación de contenido pone de relieve estas distintas ventajas y, en última instancia, mejora la calidad, la eficiencia y la rentabilidad de sus tareas de parafraseo al tiempo que protege su privacidad y sus datos.

Envolver

En resumen, Parafraseartextos.com es una herramienta versátil y poderosa para la transformación de textos. Sus funciones avanzadas de paráfrasis, compatibilidad con idiomas, uso gratuito y una interfaz fácil de usar lo convierten en un recurso invaluable para estudiantes, profesionales e individuos por igual.

Ya sea que su objetivo sea mejorar la claridad de su contenido, ahorrar tiempo y dinero o trabajar con varios idiomas, Parafraseartextos.com ofrece una solución optimizada que prioriza tanto la eficiencia como la seguridad de los datos.

iLeakage: Un análisis de la nueva vulnerabilidad de Safari

Fecha: 2023-10-26 17:56:41Autor: Alex Rubio

En el vasto mundo de la ciberseguridad, mantenerse actualizado sobre las nuevas vulnerabilidades y amenazas es crucial para salvaguardar los datos y la privacidad de los usuarios. Una nueva vulnerabilidad bautizada como iLeakage ha emergido recientemente, impactando el navegador Safari, que es ampliamente utilizado en dispositivos Apple. Este artículo proporciona un análisis detallado de la vulnerabilidad iLeakage, examinando su naturaleza, cómo puede ser explotada y las posibles soluciones para mitigar los riesgos asociados.

Naturaleza de la Vulnerabilidad

La vulnerabilidad iLeakage es una brecha significativa en la seguridad que afecta a la versión más reciente del navegador Safari. Según un reporte de The Hacker News, la falla puede permitir a los atacantes acceder a información sensible de los usuarios sin su consentimiento. Los detalles técnicos de cómo funciona exactamente esta vulnerabilidad son esenciales para comprender la magnitud de la amenaza que representa.

Métodos de Explotación

El mecanismo preciso mediante el cual los atacantes pueden explotar la vulnerabilidad iLeakage no ha sido divulgado totalmente para prevenir mal uso. Sin embargo, es evidente que los ciberdelincuentes pueden aprovechar esta falla para recolectar datos sensibles de los usuarios, lo que puede llevar a una variedad de ataques cibernéticos como el robo de identidad, phishing, o incluso intrusiones más avanzadas.

Impacto en los Usuarios y Empresas

El impacto de la vulnerabilidad iLeakage es extenso, dada la popularidad de Safari como navegador predeterminado en dispositivos Apple. Los usuarios individuales y las corporaciones que confían en Safari para operaciones diarias pueden encontrar sus datos en riesgo si no se aborda esta vulnerabilidad de manera efectiva. Además, esto plantea preocupaciones serias sobre la seguridad de otros navegadores y la necesidad de una evaluación de seguridad continua en el ecosistema de navegadores web.

Soluciones y Mitigación

Aunque la vulnerabilidad iLeakage es grave, existen medidas que pueden tomarse para mitigar los riesgos asociados. La aplicación de parches de seguridad y actualizaciones, así como la educación de los usuarios sobre los riesgos de ciberseguridad, son pasos cruciales para construir una defensa robusta contra este tipo de amenazas. Además, las organizaciones deben considerar la implementación de políticas de seguridad más estrictas y la adopción de herramientas de seguridad avanzadas para protegerse contra futuras vulnerabilidades.