BLOG SEOXAN

Mantente al dia sobre las últimas tendencias en marketing digital y seguridad informática

Categorias

Últimas entradas en el blog

Mejor detector de plagio en línea en 2024

Fecha: 2024-01-12 10:37:28Autor: Abel J. Turpin

Los detectores de plagios son ampliamente utilizados por usuarios de todo el mundo para garantizar que el texto que tienen sea único y original. Cometer plagio se considera un pecado grave, copiar y utilizar palabras y textos de otra persona como propios es, en efecto, una práctica inadecuada.

En 2024, la última tecnología de inteligencia artificial ha dado lugar a nuevas herramientas y ahora contamos con un detector de plagio de inteligencia artificial avanzado que podemos utilizar para identificar y eliminar el plagio con precisión.

Si está en esta búsqueda para encontrar el Detector de plagios más productivo y de alto rendimiento, entonces su búsqueda ha terminado. En esta guía, analizaremos con usted los 3 mejores detectores de plagios de IA en 2024.

¡Profundicemos en esta guía sin más demora!

¿Qué es un detector de plagio IA?

IA Detector de plagio, a diferencia de cualquier Detector de plagio, tiene la capacidad inteligente de IA que le permite identificar no solo el plagio directo (copiar y pegar) sino también el plagio indirecto (paráfrasis de las palabras de otra persona con un estilo similar pero con palabras ligeramente diferentes). El plagio indirecto también se considera plagio porque estás usando las palabras de otra persona mientras copias su estilo y no aportas algo único e interesante al texto. Aparte de eso, sin las referencias adecuadas, estás robando la atención de los autores, lo cual también es inaceptable.

Los tres mejores detectores de plagio de IA en 2024:

Entonces, después de considerar el hecho de que los verificadores de plagios de IA son realmente mejores en la detección de plagio, hemos encontrado los tres principales detectores de plagio de IA que discutiremos uno por uno a continuación:

1. Detector de plagio por Parafrasear.org:

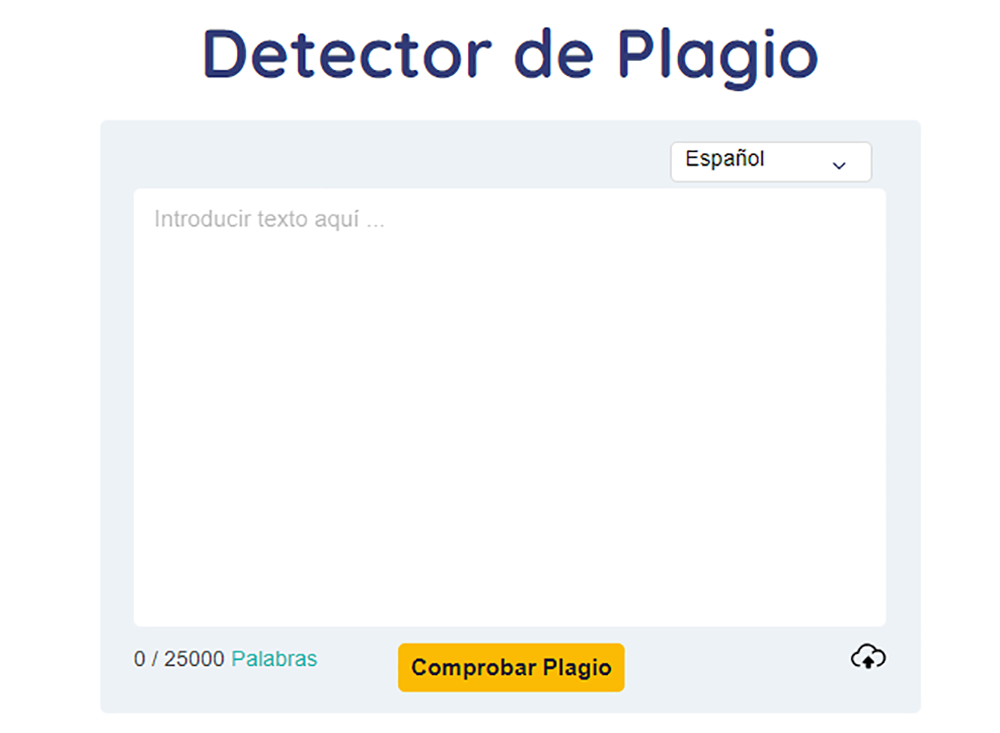

El primer dispositivo de nuestra lista está desarrollado por los ingenieros de software profesionales de parafrasear.org. Este sitio web es famoso por diversos propósitos de escritura, pero el enfoque principal hoy es su Detector de plagio. Primero echemos un vistazo a su funcionamiento:

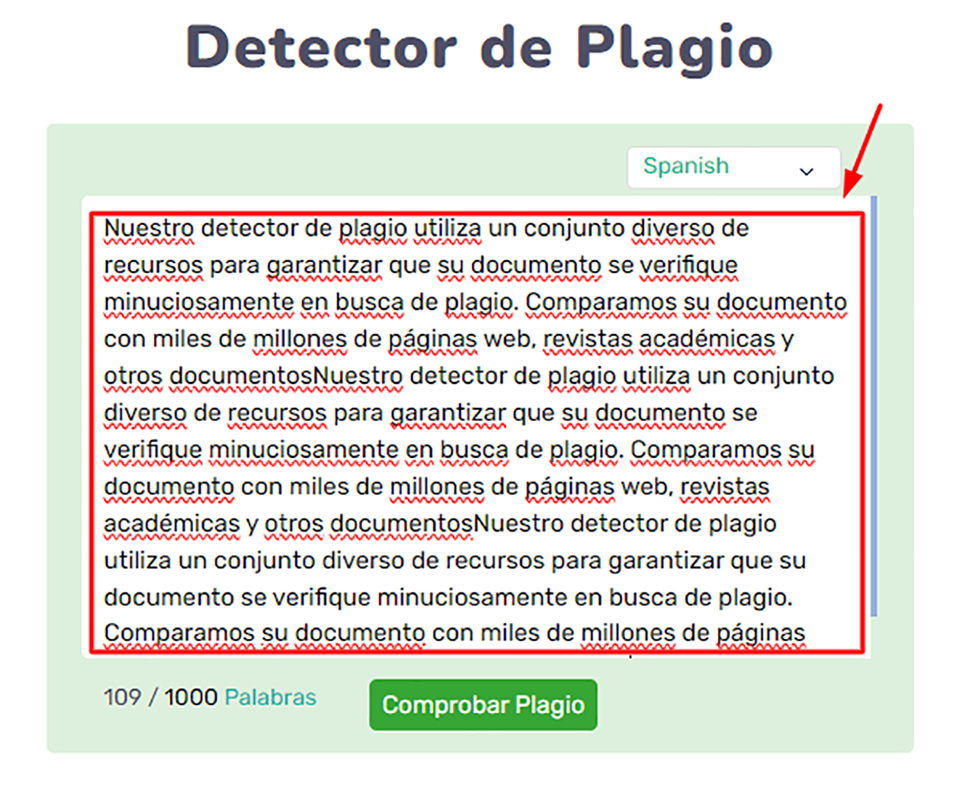

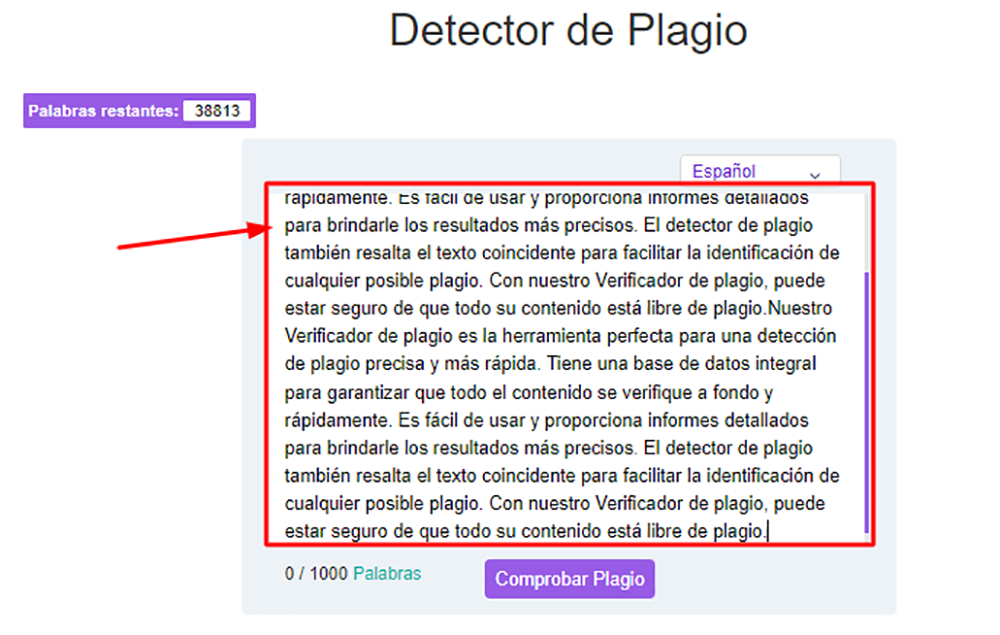

● Abre el detector de plagio de parafrasear.org.

- Ingrese el texto o cargue el archivo, el usuario puede consultar hasta 25,00 palabras a la vez.

- Seleccione el idioma y haga clic en el botón "Verificar plagio" y deje que la herramienta detecte el plagio en el texto cargado.

- Los resultados aparecerán en un par de segundos en una nueva página web. Verifique los resultados y modifique la parte plagiada en consecuencia.

Con solo 4 sencillos pasos podrás detectar plagio en cualquier texto en cuestión de minutos. Entonces, ¿por qué es un dispositivo tan importante y por qué está en la parte superior de nuestra lista? Seguro que funciona, es fácil, pero ¿cuáles son las funciones que ofrece? Estas son las 5 características principales del Detector de plagio de Parafrasear.org:

● Ventana de contexto -Esta herramienta tiene una ventana de contexto de 25.000, lo que significa que en un solo procesamiento puede detectar plagio de 25.000 palabras que son aproximadamente iguales al tamaño de una tesis.

● Distinción de colores -Este Detector de plagio distingue el texto plagiado del texto original resaltándolo en color rojo.

● Lista de fuentes -También proporciona una lista de fuentes plagiadas para que los usuarios las citen en la referencia.

● Varios idiomas -Esta herramienta puede detectar plagio en textos en varios idiomas, por lo que es aplicable en todo el mundo.

● Resultados precisos -Este detector de plagio puede comprobar el texto en busca de diferentes formas de plagio y, tras un análisis cuidadoso, proporciona resultados precisos comparables al software Turnitin. Garantiza que no se hayan infringido los derechos de autor de nadie.

Entonces, estas son las características que colocan a Detector de plagio de paraphraser.org en la parte superior de nuestra lista.

2. Comprobador de plagio por Reescribir.org:

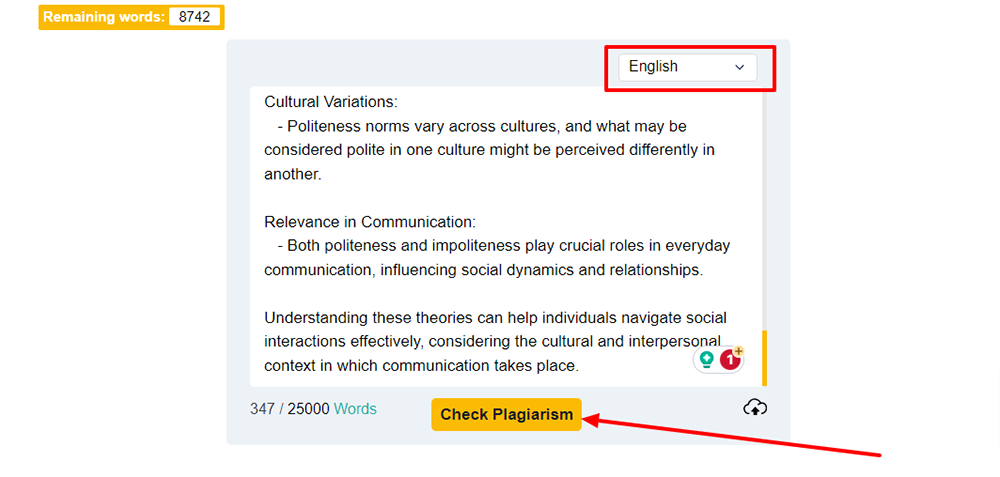

El segundo Comprobador de plagio es de Reescribir.org, un detector de plagio basado en inteligencia artificial que es conocido por sus servicios premium y su capacidad única de detección de plagio. Es bastante sencillo de usar y los siguientes son los pasos para utilizar este Comprobador de plagio.

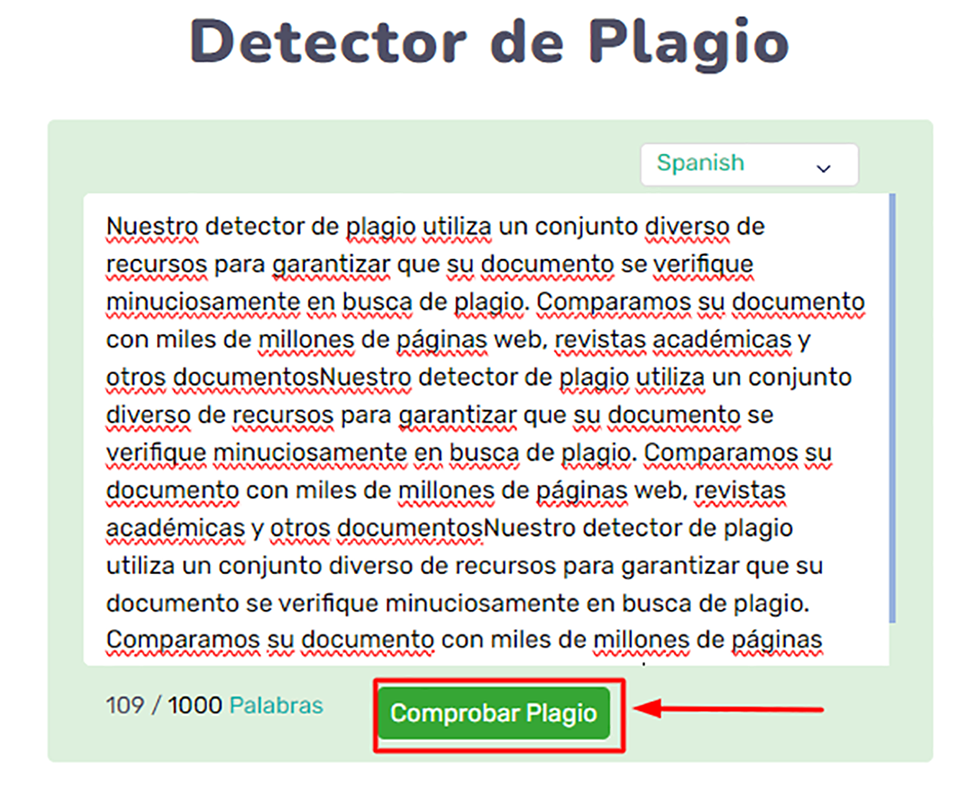

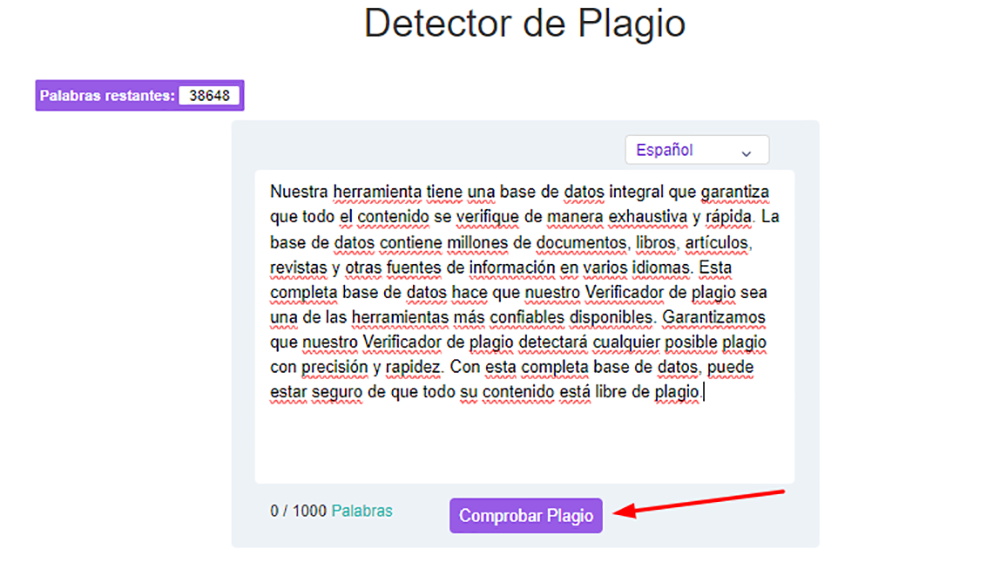

● Open the Comprobador de plagio by reescribir.org.

- Ingrese el texto en el cuadro de diálogo provisto y elija el idioma.

- Haga clic en el botón "Comprobar plagio" y en un minuto aparecerán los resultados.

- Verifica los resultados y corrige las líneas y párrafos resaltados en color rojo.

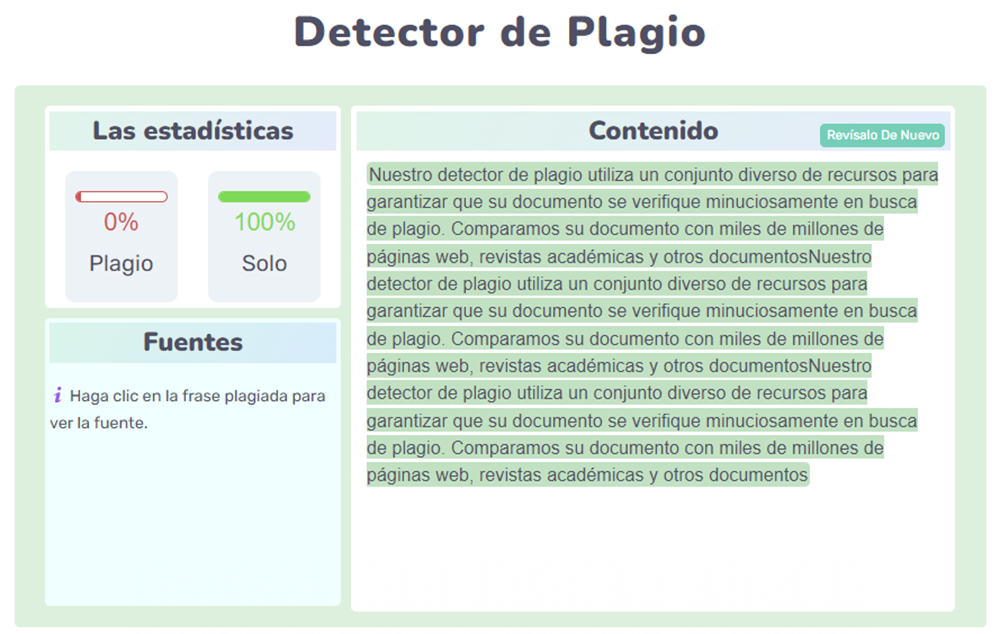

Ahora que está funcionando está claro que es plausible hablar de sus características:

● Ventana de contexto -Tiene una ventana de contexto de 1000 palabras, lo que significa que puedes comprobar el plagio de 1000 palabras a la vez.

● Resultados -Proporciona resultados de detección de plagio en un par de segundos, se proporcionan los porcentajes de plagio y unicidad.

● Distinción de color -Este Comprobador de plagio también resalta el texto en diferentes colores para distinguirlo.

● Varios Idiomas -Esta herramienta puede comprobar el plagio de texto en varios idiomas.

● Lista de fuentes -Para dar crédito al autor original, proporciona una lista de fuentes que han sido plagiadas.

Después de ver su funcionamiento y características, estoy seguro de que entenderás por qué está en nuestra lista de los 3 mejores Comprobador de plagios de IA.

3. Verificador de Plagio por Reescribirtextos.com:

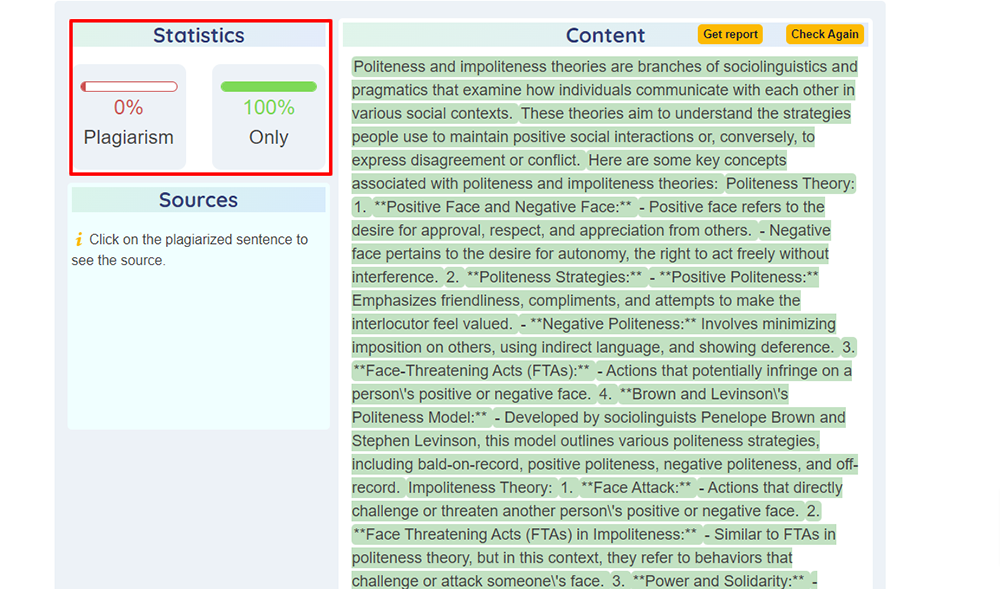

La última herramienta de nuestra lista es el verificador de plagio de reescribirtextos.com. Utilizó tecnología de inteligencia artificial para detectar con precisión el plagio de un texto determinado. Al igual que otras herramientas, primero analicemos los pasos para usar este verificador de plagio.:

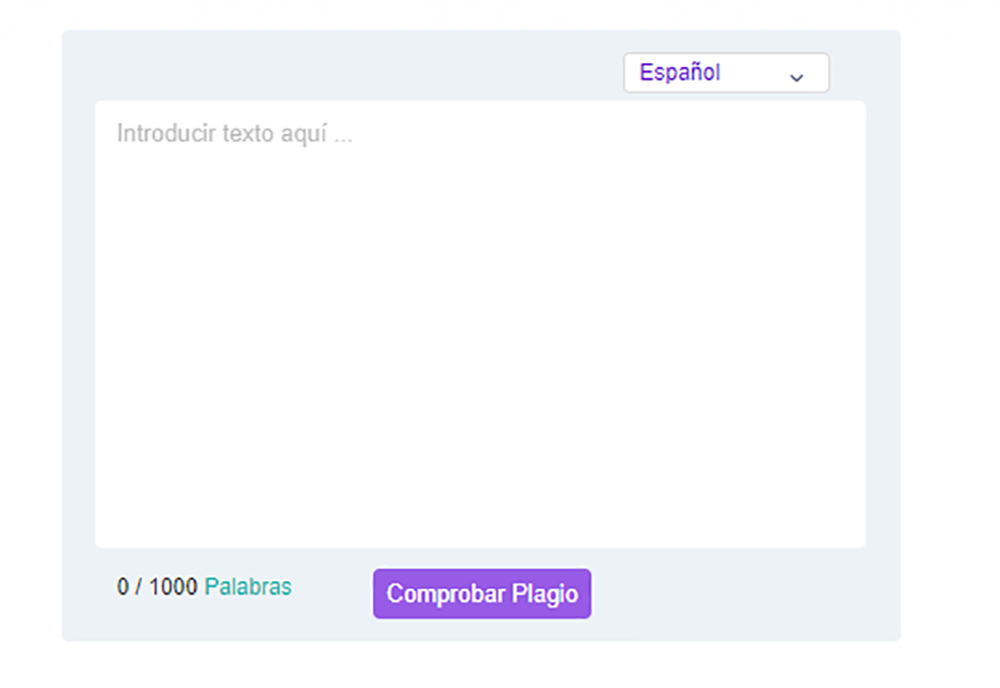

● Open the verificador de plagio by reescribirtextos.com.

- Ingrese el texto en la herramienta y seleccione el idioma.

- Haga clic en el botón "Comprobar plagio" en la parte inferior del cuadro de diálogo.

- Los resultados aparecerán en cuestión de minutos. El rojo para texto plagiado y el verde para texto original.

Ahora que hemos aprendido a utilizarlo, es hora de analizar sus características:

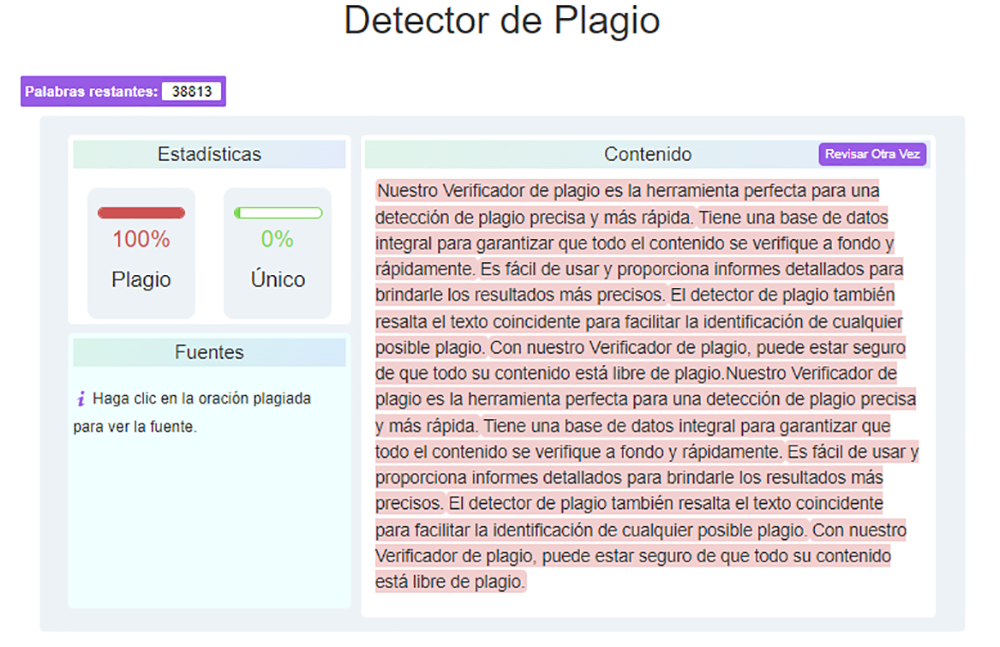

● Ventana de contexto -Esta herramienta tiene una ventana de contexto de 1000 palabras.

● Lista de fuentes -Esta herramienta proporciona la lista de fuentes plagiadas, todo lo que necesita es hacer clic en la oración plagiada.

● Resultados precisos -Este verificador de plagio proporciona resultados en forma estadística después de un análisis cuidadoso y los resultados son tan buenos como los proporcionados por Turnitin.

● Idiomas distintos -También puede detectar plagio en distintos idiomas, ayudando a escritores y estudiantes de todo el mundo.

● Distinción de color -Separa el texto original del texto plagiado resaltándolos en colores verde y rojo respectivamente.

Se trata de detectores de plagio de reescribirtextos.com.

Revolut en España: Una nueva era en la Banca digital

Fecha: 2024-01-10 16:59:20Autor: Alex Rubio

En un mundo donde la banca digital está redefiniendo la manera en que manejamos nuestro dinero, Revolut se ha establecido como una fuerza disruptiva en España. Con su enfoque innovador, Revolut no es solo un banco digital; es una solución financiera integral que se adapta a las necesidades modernas. Pero, ¿cuáles son las ventajas reales de usar Revolut en España?

1. Facilidad de uso y acceso universal

Revolut ha simplificado el proceso bancario. La apertura de una cuenta es rápida y completamente en línea, eliminando la necesidad de visitar una sucursal física. Esto es especialmente ventajoso en España, donde la población joven y cosmopolita valora la eficiencia y la comodidad. Además, su interfaz intuitiva hace que la gestión de finanzas sea accesible para todos.

2. Control total sobre tus finanzas

Una de las mayores ventajas de Revolut es el control que ofrece sobre las finanzas personales. Con su aplicación móvil, los usuarios pueden realizar seguimiento de sus gastos, establecer presupuestos y recibir notificaciones instantáneas de transacciones. Esto promueve una mejor gestión financiera, algo esencial en la economía actual.

3. Tarifas bajas y transparencia

En comparación con los bancos tradicionales, Revolut ofrece una estructura de tarifas más baja y transparente. Esto es particularmente atractivo en España, donde las tarifas bancarias pueden ser significativas. Revolut elimina muchas de las comisiones habituales, ofreciendo operaciones como cambios de divisa y transferencias internacionales a costos reducidos.

4. Ideal para viajeros y transacciones internacionales

Para los españoles que viajan frecuentemente o realizan transacciones internacionales, Revolut es una bendición. Ofrece tipos de cambio reales sin cargos ocultos, lo cual es ideal para viajar o enviar dinero al extranjero. Además, su capacidad para almacenar y cambiar múltiples divisas en la aplicación facilita la gestión del dinero en viajes.

5. Innovación y seguridad

Revolut no se queda atrás en cuanto a innovación y seguridad. Ofrece características como la congelación instantánea de tarjetas y seguros de viaje integrados, proporcionando tranquilidad a sus usuarios. Además, la seguridad de la cuenta está reforzada con tecnología de punta, algo crucial en la era digital.

6. Beneficios adicionales y personalización

Finalmente, Revolut ofrece una gama de beneficios adicionales, como recompensas por compras, acceso a criptomonedas y cuentas premium con ventajas extra. Esta personalización permite que cada usuario adapte los servicios a sus necesidades específicas.

7. Cómo darte de alta en revolut

Darse de alta en Revolut es un proceso sencillo y directo. Primero, visita el sitio web oficial de Revolut en Revolut España. Aquí encontrarás toda la información necesaria y el enlace para descargar la aplicación. Una vez descargada, la aplicación te guiará a través de un proceso de registro intuitivo y seguro. Necesitarás proporcionar algunos datos personales básicos y verificar tu identidad, un paso esencial para garantizar la seguridad de tu cuenta. Tras completar estos pasos, podrás acceder a todas las ventajas que Revolut ofrece. Si tienes alguna duda durante el proceso, el centro de ayuda de Revolut está disponible para proporcionarte asistencia y responder a tus preguntas.

o Simplemente accede a este codigo QR que te llevara directamente a descargar la app de Revolut.

WeTransfer ha revolucionando el envío de archivos grandes por email

Fecha: 2024-01-10 16:40:18Autor: Alex Rubio

WeTransfer: Revolucionando el envío de archivos grandes por email

En un mundo donde la transferencia digital de información es vital, WeTransfer se ha convertido en una herramienta indispensable. Pero, ¿qué es exactamente WeTransfer y cómo está transformando la forma en que enviamos archivos grandes?

¿Qué es WeTransfer?

WeTransfer es una plataforma en línea que permite a los usuarios enviar archivos grandes con facilidad. A diferencia del correo electrónico tradicional, que tiene severas limitaciones de tamaño, WeTransfer permite el envío de archivos de hasta 2GB en su versión gratuita y hasta 20GB en su versión de pago. Esta capacidad lo convierte en una herramienta esencial para profesionales y creativos que necesitan compartir archivos de gran tamaño.

¿Cómo utilizar WeTransfer?

Usar WeTransfer es sorprendentemente sencillo. No se requiere de una cuenta para la versión básica, y el proceso de envío es tan fácil como subir el archivo, introducir la dirección de correo electrónico del destinatario y hacer clic en enviar. WeTransfer entonces genera un enlace que se puede compartir directamente o se envía al destinatario, quien puede descargar el archivo con solo un clic.

Limitaciones de tamaño en el Email: Un problema técnico

Pero, ¿por qué el email tiene limitaciones de tamaño para los archivos adjuntos? La respuesta yace en la infraestructura técnica del email. Los servidores de correo electrónico están configurados para optimizar la velocidad y la eficiencia, manejando millones de mensajes diariamente. Los archivos grandes pueden sobrecargar estos sistemas, ralentizando el servicio y aumentando los costos operativos. Además, el email no fue diseñado originalmente para el intercambio de archivos pesados, sino más bien para mensajes de texto y comunicaciones breves.

Aspectos técnicos detrás de las restricciones

Técnicamente, cuando enviamos un correo electrónico con un archivo adjunto, este archivo se codifica en un formato conocido como MIME (Multipurpose Internet Mail Extensions). Esta codificación aumenta el tamaño del archivo, a menudo llevándolo más allá del límite permitido por el servidor de correo. Además, la transferencia de archivos grandes a través del email puede ser insegura y propensa a errores, comprometiendo tanto la integridad del archivo como la seguridad de los datos.

WeTransfer resuelve estos problemas ofreciendo una plataforma dedicada exclusivamente a la transferencia de archivos grandes. Con su facilidad de uso, seguridad mejorada y capacidad para manejar archivos de gran tamaño, WeTransfer se ha convertido en una herramienta esencial en nuestro arsenal digital. Ya sea para proyectos creativos, presentaciones de negocios o simplemente para compartir archivos pesados, WeTransfer simplifica la tarea, permitiéndonos concentrarnos en lo que realmente importa: nuestra productividad y creatividad.